グローバル市場の共通言語: IEC 62443で日米欧の規制を統合する 第3回 作成日

要約 第3回 CIRCIA解説の狙いNIST CSFという「米国の共通言語」とIEC 62443をマッピングし、CIRCIA対応とCRA対応を統合する戦略を解説。NISTの「Detect/Respond」要求はIEC 62443の「ログ/運用」機能で具体化でき、72時間報告にはIEC 62443-4-2(ログ)とIEC 62443-2-1(インシデント管理)の両輪が必要。このアプローチで作成した機能とドキュメントは欧州CRAの適合証明にもなります。

目次 はじめに米国と欧州、二つの巨塔にどう立ち向かうか 前回(第2回)では、米国のサイバーセキュリティ規制の全体像として、NIST SP800シリーズやCMMCといった「技術的な翻訳」の枠組みを解説しました。しかし、グローバル市場に製品を展開する日本の製造業、特に工作機械、半導体製造装置、船舶関連装置などのメーカーの開発マネージャーの皆様は、もう一つの巨大な壁に直面しているはずです。それが、欧州の「サイバーレジリエンス法(CRA)」です。

開発現場からは、このような悲鳴にも似た声が聞こえてきます。

「米国顧客は『NIST CSFに準拠してくれ』と言うが、現場レベルで具体的に何を設計すればいいのか曖昧だ」

今回は、この日米欧の複雑な規制要件を一本の串で貫き、統合的に対応するための「マスターキー(共通言語)」である国際標準「IEC 62443」 について解説します。特に、米国市場で標準語となっている「NIST CSF(サイバーセキュリティフレームワーク)」とIEC 62443をどう紐づければ、CIRCIAが求める厳しい報告義務をクリアできるのか。その構造的理由と実践的なマッピングを解説します。

1. 米国の共通言語「NIST CSF」と、実装の「IEC 62443」 米国市場において、サイバーセキュリティの話題は常にNIST Cybersecurity Framework (CSF) を中心に回っています。CISA(サイバーセキュリティ・インフラセキュリティ庁)も、重要インフラ事業者に対してNIST CSFの採用を推奨しています。

「What」のNIST、「How」のIEC 62443 しかし、製造業のエンジニアにとってNIST CSFは時に扱いにくいものです。なぜなら、NIST CSFは「何を管理すべきか(What)」 という上位概念(Identify, Protect, Detect, Respond, Recover)を示してはくれますが、製品設計レベルで「どう実装すべきか(How)」 までは教えてくれないからです。

例えば、NIST CSFが「PR.AC-1: アクセス権は許可されたユーザーのみに制限されている」と要求したとします。設計者は悩みます。「パスワードの長さは何文字? 二要素認証は必須? 失敗時のロックアウトは?」

この「How」の答えを持っているのが、OT分野のデファクトスタンダードであるIEC 62443です。

米国の重要インフラは、16分野に及んでおり、EUや日本での重要インフラ分野とはその範囲が異なります。よって、米国の重要インフラの範囲については、自社がそのサプライチェーン範囲に入っているかどうかを確認してください。特に、重要機械分野には半導体製造や航空機製造や船舶業界などが入っております。防衛分野においては、航空機製造、船舶造船、車両製造など広範囲になります。

2. NIST CSF × IEC 62443 マッピングCIRCIA攻略の羅針盤 では、具体的にどう紐づくのかを見てみましょう。このマッピングを理解することは、CIRCIA対応だけでなく、顧客からの「NIST準拠」という要求に的確に答えるための最強の武器になります。

以下の表は、NIST CSFのコア機能に対し、IEC 62443のどの要件が「実装解」となるかを整理したものです。

NIST CSF2.0 コア機能 求められる能力 IEC 62443 OT実装の正解 CIRCIA報告要件への貢献※報告書で問われる項目 GOVERN (統治) サプライチェーン管理 2-1: 2-4 / 4-1: 「報告主体とサプライチェーン侵害の特定」 (Sec. 2240(17), Sec. 2242(d)) IDENTIFY (特定) 資産管理 2-1 SPE2: 4-1 Practice 6 (SBOM): 3-3/ 4-2SR/CR 7.8: 「影響を受けたシステムの特定」 (Sec. 2242(c)(4)(A)(i)) PROTECT (防御) アクセス制御 3-3/ 4-2SR/CR 1.x: 3-3/ 4-2SR/CR 4.x: 3-3/ 4-2SR/CR 5.x: 「脆弱性と防御策の記述」 (Sec. 2242(c)(4)(B)) DETECT (検知) 異常検知 3-3/ 4-2SR/CR 6.1: 3-3/ 4-2SR/CR 6.2: 3-3/ 4-2SR/CR 3.x: 「発生日時の特定とログ証跡」 (Sec. 2242(c)(4)(A)(iii)) RESPOND (対応) 分析・報告 2-1 SPE 7: 4-1 Practice6 (Defect Mgmt): 「攻撃手口 (TTPs) の記述」 (Sec.2242(c)(4)(B)) RECOVER (復旧) 復旧計画 3-3/ 4-2SR/CR 7.3: 「緩和・解決状況の追跡」 (Sec. 2242(a)(3))

※ SR: System Requirement (システム要件), CR: Component Requirement (コンポーネント要件) CIRCIAは「Detect(検知)」と「Respond(対応)」を求めている CIRCIAの核心である「72時間以内のインシデント報告」をこの表に当てはめると、「DETECT(検知)」と「RESPOND(対応)」の能力が極めて重要であることがわかります。

顧客(重要インフラ事業者)がCIRCIAを守るためには、NIST CSFでも示しているように、特定・防御・検知・対応・復旧の中の検知ができなければなりません。つまり、貴社製品のどこに防御機能を配置して、防御機能を破ることで異常検知(NISTの「Detect」)し、それをトリガにIEC 62443-4-2のCR 6.1(監査ログ)でログが記録される。異常検知は、CR7.x(システム整合性)のどれに該当するかが明確でなければならないのです。

「NIST対応」と聞くと膨大なドキュメントワークを想像しがちですが、エンジニアが注力すべきは「IEC 62443のCR(コンポーネント要件)を実装すること」。これが、結果としてNIST対応になり、CIRCIA対応になるという構造を理解してください。

3. CIRCIAの「報告義務」を果たすための具体要件 マッピングを踏まえ、CIRCIA対応に特化したIEC 62443の活用法を深掘りします。報告義務を果たすためには、以下の「技術」と「プロセス」が不可欠です。

1. 「いつ起きたか」を知るための防御(Protect)、検知・ログ設計 (Detect) CIRCIAは「発生したと合理的に信じた時点」から72時間のカウントを始めます。

IEC62443-4-2(CR1~CR5 Protect): IEC 62443-4-2 (CR 6.1 Audit Log): IEC 62443-4-2 (CR 6.3 Time Synchronization): 2. 「何が起きたか」を知るための解析支援 (Respond) 報告には「検知時刻・使用された防御戦術・防御技術・攻撃手法と経緯(TTPs)・その影響」の記述が求められます。

IEC62443-4-2(CR1~CR5 Protect): IEC 62443-4-2 (CR 6.2 Audit Log Characteristics): IEC 62443-4-1 (Defect Management): 3. 「誰が報告するか」を決める組織体制 (Respond) 製品機能だけでは不十分です。

IEC 62443-2-1 (SPE 7 - Event and incident management): 4. 欧州CRAも射程に「説明責任(Rationale)」の共通化 ここまで米国(CIRCIA/NIST)の話をしてきましたが、このアプローチはそのまま欧州(CRA)攻略にもつながります。

欧州CRAが求めるのは「セキュリティ」と、その適合性を証明する「技術文書」です。CRA対応の整合規格(IEC 62443ベースのEN規格)においては、「なぜそのセキュリティ機能を実装したのか」という正当性(Rationale)の記述が重視されます。

先ほどのマッピング表を思い出してください。「NISTの『Detect』要件を満たすために、IEC 62443のCR 6.1(ログ機能)を実装しました」というロジックは、そのまま欧州当局に対する「リスクアセスメントの結果に基づき、適切なリスク低減策(ログ機能)を講じました」という技術的根拠になります。

米国向け: 欧州向け: 入り口は異なりますが、中心にある「IEC 62443」というマスターキー は共通です。IEC 62443での認証証明書はCRAでもCIRCIAでも技術文書として扱われます。これを別々のプロジェクトとして管理するのではなく、統合的に進めることこそが、グローバルメーカーの勝利の方程式です。

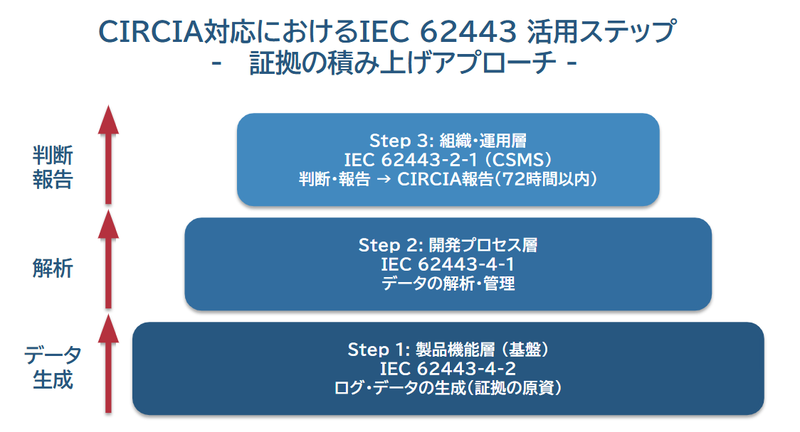

5. 実践戦略IEC 62443による「3層防御」の実装 最後に、開発に関わる皆さまが明日から着手すべきアクションを3つの層で整理します。

1. 製品機能(IEC 62443-4-2):実装と検証の技術 CIRCIA報告に耐えうる「セキュリティ防御戦略に基づいたセキュリティ防御機能」を装備して、「ログ機能(CR 6.x)」と「システム整合性監視(CR 7.x)」を最優先で実装してください。これがなければ、顧客を守ることも、CRAの市場投入要件を満たすこともできません。「セキュリティ防御戦略に基づいたセキュリティ防御機能」を実施するということは、システムのゾーニングと脅威リスクモデル設計をしてリスクアセスメントを行うことが基本です。そのリスクアセスメントでの対策基準は、IEC 62443でのセキュリティレベルSL-Tの特定です。システムのゾーニングは顧客が設定するので、製品供給メーカーは、提供する製品がセキュリティレベルのどのレベルまで適応できるかを明示して情報提供する必要があります。

2. 開発プロセス(IEC 62443-4-1) 開発プロセスは、Vモデルが基本です。セキュアコーディングは徹底して実施し管理してください。開発環境はISO/IEC27001認証レベルが求められます。脆弱性が見つかった際の対応フロー(Defect Management)と、SBOMを用いた構成管理を確立してください。これはCRAの「脆弱性対応義務」にも直結します。

3. 組織・運用(IEC 62443-2-1) 工場を運営する側にとって、許容リスクの範囲とセキュリティレベルを予め評価しておく必要があります。その上で、システムや製品のリスクアセスメント実施時のセキュリティレベルと残留リスクを確認して、工場のシステムのセキュリティレベルに適合しているかどうかを判断することになります。メーカー側は、PSIRT(製品セキュリティインシデント対応チーム)を組織し、インシデント発生時の顧客支援フロー(SPE 7)を整備してください。72時間報告を支援するサービスは、今後大きな付加価値となります。

図 CIRCIA対応におけるIEC 62443 活用ステップ - 証拠の積み上げアプローチ - まとめと次回予告 今回は、NIST CSFという「米国の共通言語」とIEC 62443をマッピングすることで、CIRCIA対応とCRA対応を統合する戦略について解説しました。

NIST × IEC: CIRCIAの核心: グローバル統合: 「規格に対応する」ことはゴールではありません。それはあくまで、インシデントという有事に備えるための「準備」です。

次回、第4回は「72時間との戦い:CIRCIAインシデント報告の実践プロセス」です。IEC 62443で実装したログ機能を使い、具体的にどのように情報を集め、検知からトリアージ、証跡保全、そして報告パッケージ作成までを行うのか。その「実戦」のシミュレーションを、具体的なテンプレートやログ項目の例と共に解説します。現場マネージャー必見の内容です。

ICS研究所からのご提案 「自社製品の機能をNIST CSFやIEC 62443とどうマッピングすればいいかわからない」「CIRCIA対応のためのログ設計レビューを受けたい」

そのような課題をお持ちの方は、ICS研究所にご相談ください。IEC 62443認証取得支援から、各国の規制動向に精通したコンサルタントによるロードマップ策定まで、貴社のグローバル展開を強力にバックアップします。また、eラーニングサービス「eICS」では、NIST CSFとIEC 62443の関係性をより深く学べるコンテンツも提供しています。まずは「知る」ことから始めてみませんか。

この記事は役に立ちましたか? JavaScriptを有効に設定してからご利用ください

ICS研究所は、製造業のためのセキュリティ認証と人材育成のスペシャリストです。

ICS研究所は、制御システムセキュリティ対策(IEC62443等)の

CIRCIA(米国重要インフラ向けサイバーインシデント報告法) の準備や対応に関する