米国市場のニューノーマル: CIRCIAとサイバーセキュリティ大統領令 第1回 作成日

要約 第1回 CIRCIA解説の狙い米国ではSolarWindsやコロニアル・パイプラインのインシデントを契機に、CIRCIA(72時間報告義務)と大統領令EO14028(SBOM提供義務)で製造業サプライチェーン全体にセキュリティ対応を要求。NISTが技術指針を提供し、IEC 62443が日米欧規制の共通言語として機能します。

目次 以前、ICS研究所が全8回にわたり連載した「CRA(サイバーレジリエンス法)解説 」では、欧州市場における製品セキュリティの新たな動向について詳述しました。欧州の動きと並行し、あるいはそれ以上に、北米市場 においても今、産業機器メーカーが無視できない大きな規制の波が押し寄せています。

その中核となるのが、本連載のテーマである「CIRCIA(Cyber Incident Reporting for Critical Infrastructure Act of 2022)」です。

しかし、米国市場の動向を正確に掴むには、CIRCIAという一つの「法律」だけを見ていては不十分です。CIRCIAと同時に、「大統領令(Executive Order: EO)」や、それらの技術的な指針となる「NIST(米国国立標準技術研究所)」発行の文書群が、複雑に、しかし強力に連携しながら、製造業のサプライチェーン全体にセキュリティ対応を迫っています。

本連載「CIRCIA解説」は、「CRA解説」の続編として、まず米国のサイバーセキュリティ規制の要点を解説し、それが欧州のCRAや国際規格「IEC 62443」とどのように関連し、グローバルで事業を展開するために何をすべきかを解き明かしていきます。

第1回は、まず米国市場の「ニューノーマル」を形作る2大潮流、CIRCIAと大統領令が示す政策的な目標と、それが製造業の調達・設計・報告に与える影響を俯瞰します。

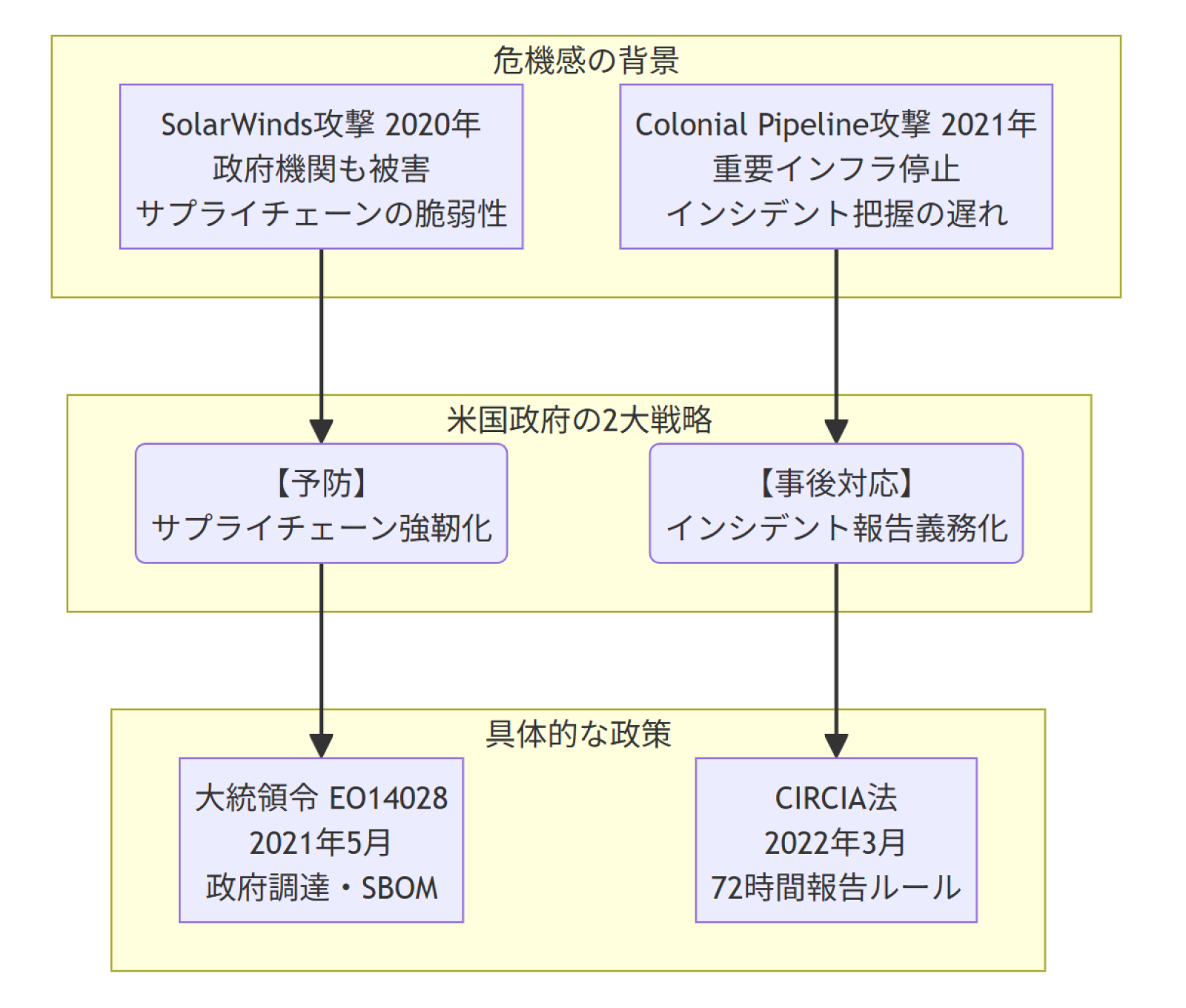

なぜ今、米国が対応を強化するのか なぜ米国は、これほど急速かつ強力にサイバーセキュリティ規制を推し進めているのでしょうか。その背景には、国家安全保障および経済安全保障に対する深刻な危機感があります。

近年、米国の重要インフラ(電力、水道、運輸、金融など)を支える産業用制御システム(ICS)やオペレーショナルテクノロジー(OT)が、国家の支援を受けた攻撃者を含むサイバー攻撃の主要な標的となっています。

一つは、SolarWinds社のソフトウェアサプライチェーンを悪用した攻撃(2020年発覚)です。これにより政府機関を含む広範な組織が被害を受け、政府調達を通じた「予防」と「サプライチェーン強靭化」が急務となりました。この流れが、後述する「大統領令EO14028」の発行(2021年5月)に直結します。

もう一つは、コロニアル・パイプライン社へのランサムウェア攻撃(2021年5月)です。これは米国東海岸の燃料供給の約45%を担うパイプラインを数日間にわたり停止させ、社会インフラの脆弱性を露呈しました。この事件は、重要インフラで何が起きているかを政府が迅速に把握する必要性を示し、「事後対応」としてのインシデント報告義務化、すなわち「CIRCIA」の法制化(2022年3月)を強力に後押ししました。

このように、米国政府は「予防(EO14028)」と「事後対応(CIRCIA)」という両面から、強力なリーダーシップを発揮する必要に迫られたのです。

図1. 米国のサイバーセキュリティ政策を加速させた2大インシデント CIRCIAの衝撃72時間報告義務と「対象事業者」の定義 まず、米国の「事後対応」の柱となる法律、CIRCIA(Cyber Incident Reporting for Critical Infrastructure Act of 2022: 重要インフラサイバーインシデント報告法)から見ていきましょう。

CIRCIAは、その名の通り「重要インフラ」を運営する事業者を対象とした法律です。この法律の核心は、強制的なインシデント報告義務 にあります。

72時間ルール: 72時間以内 に、CISA(サイバーセキュリティ・インフラストラクチャセキュリティ庁)へ初期段階での早期報告をしなければなりません。24時間ルール: 身代金(Ransom Payment)を支払った場合 は、支払いから24時間以内 にCISAへ報告しなければなりません。これは非常に厳しい期限設定です。もし報告を怠ったり、虚偽の報告をしたりした場合は、CISAからの召喚状の発行、さらには司法長官への付託による民事訴訟、罰金、そして連邦政府との取引停止 といった重大なペナルティが科される可能性があります。

あなたの会社は「重要インフラ」対象事業者か? ここで製造業の皆さまが最も気にすべき点は、「自分の会社(あるいは、自社の製品を納入する顧客)が、CIRCIAの言う"対象事業者"に含まれるのか?」という点です。

CIRCIA自体には対象事業者の具体的なリストはありません。その代わり、CIRCIAは、2013年にオバマ政権下で出された大統領政策指令「PDD-21(Presidential Policy Directive 21)」を参照するよう定めています。

PDD-21は、米国の重要インフラを以下の16分野 に定義しています。

化学 (Chemical) 商業施設 (Commercial Facilities) 通信 (Communications) 重要製造業 (Critical Manufacturing) ダム (Dams) 防衛産業基盤 (Defense Industrial Base) 救急サービス (Emergency Services) エネルギー (Energy) 金融サービス (Financial Services) 食料・農業 (Food and Agriculture) 政府施設 (Government Facilities) 医療・公衆衛生 (Healthcare and Public Health) 情報技術 (Information Technology) 原子力(原子炉、材料、廃棄物) (Nuclear Reactors, Materials, and Waste) 輸送システム (Transportation Systems) 水・廃水システム (Water and Wastewater Systems) 特に「4. 重要製造業 」に注目してください。この分野には、半導体、機械、電気機器、輸送機器などの製造が含まれると解釈されています。半導体製造装置や工作機械も対象になると言えるでしょう。

また、船舶装置は、複数の分野に関連します。まず「15. 輸送システム 」には、CISAの定義において「海運(Maritime Transportation System)」が明確に含まれており、一般商船や港湾設備に納入する場合でも対象となる可能性があります。

さらに、もしその船舶が防衛関連である場合は、「6. 防衛産業基盤 」にも該当するため、より厳格な規制の対象となる可能性が極めて高いと言えます。

つまり、自社が直接インフラを運営していなくても、自社の製品(半導体製造装置、工作機械、船舶装置など)がこれら16分野の顧客に納入され、その顧客のOT環境で稼働している場合、その装置で発生したインシデントは、顧客にとってCIRCIAの報告対象となり得るのです。

顧客が72時間以内に報告義務を果たすためには、サプライヤーである皆様がインシデントを迅速に検知し、正確な情報を提供する体制が不可欠です。この「72時間との戦い」については、本連載の第4回で詳しく解説します。

CIRCIA施行はいつから?CIRCIAのタイムライン 我々にとって重要なのは、「この規制がいつから自社に影響するのか?」という点でしょう。

結論から言えば、CIRCIAの施行に向けたスケジュールは、現在「産業界の意見を反映した最終調整」の段階に入っています。このため、実際の報告義務(72時間ルール等)が開始されるのは2026年後半となる見込みです。

読者の皆様が「いつまでに、何をすべきか」を判断できるよう、法律成立から報告義務開始までのマイルストーンを整理します。

CIRCIA 施行までのマイルストーン 2022年3月: 法律成立 2024年4月: 規則案 (NPRM) の公表 2026年5月(見通し) 2026年後半以降(想定) 「自社が対象事業者か否か」の最終確認と、報告体制の構築準備は、まさに今開始すべき喫緊の経営課題と言えるでしょう。

大統領令EO14028政府調達から始まるサプライチェーン改革 CIRCIAがインシデント発生後の「報告(事後対応)」に焦点を当てているのに対し、米国のもう一つの強力な潮流が「予防」と「サプライチェーン全体の強靭化」を目指す大統領令(Executive Order: EO)です。

特に、2021年5月にバイデン政権が発行した「EO14028(国家のサイバーセキュリティの改善に関する大統領令)」は、産業機器メーカーにとって決定的な影響を持ちます。

大統領令は法律そのものではありませんが、連邦政府機関に対する強力な指示であり、事実上の「命令」として機能します。EO14028の核心は、「連邦政府の調達力をテコにして、民間企業のセキュリティレベルを引き上げる」という戦略にあります。

EO14028は、連邦政府にソフトウェアやシステムを納入するIT/OTサプライヤーに対し、以下のような厳しいセキュリティ要件を課すことを指示しています。

セキュアな開発環境下でのセキュリティバイデザイン (セキュリティ機能実装製品) SBOM(Software Bill of Materials: ソフトウェア部品表)の提供義務化 脆弱性情報の共有 インシデント情報の迅速な報告(インシデント検知・報告機能必須) CIRCIAが「重要インフラ」という比較的限定された(とはいえ広範な)対象だったのに対し、EO14028の影響は、「連邦政府と取引するすべての企業」とそのサプライチェーン全体に及びます。

皆様の製品が、直接または間接的に米国の政府機関(国防総省(DoD)やエネルギー省(DoEなどを含む)に納入されている場合、EO14028に基づく調達要件(SBOMの提出など)への対応が、早晩、契約の必須条件となるでしょう。

複雑な規制の羅針盤NISTとは何か? ここまでで、米国のサイバーセキュリティ政策が、CIRCIA(法律)やEO14028(大統領令)といった「What(何をすべきか)」を定めるトップダウンの要求で動いていることが見えてきました。

では、これらの要求に対して、企業は「How(どう実現するか)」を判断すればよいのでしょうか。

その「How」の答え、すなわち具体的な技術指針や実践マニュアルを提供しているのが、NIST(National Institute of Standards and Technology: 米国国立標準技術研究所)という機関です。

NISTは米国の商務省管轄の機関であり、経済や産業の発展のために様々な標準を定めています。サイバーセキュリティ分野においても、NISTが発行する文書群は、米国の政府機関や産業界にとっての「デファクトスタンダード(事実上の標準)」となっています。

米国の規制を理解する上で、NIST関連で特に重要な要素が3つあります。

NIST CSF (Cybersecurity Framework)

役割: CSFは、組織がサイバーセキュリティのリスクを管理するための「共通言語」や「考え方の整理棚」のようなものです。「特定」「防御」「検知」「対応」「復旧」という5つのシンプルな機能で構成されており、大統領令EO14028でも、このCSFの活用が明確に推奨されています。 海外(日本含め)にある米国企業の半導体製造工場もCSF管理が採用されています。 NIST SP800 (Special Publication 800) シリーズ

役割: SP800シリーズは、CSFで示された「枠組み」を具体的に実現するための、詳細な「技術マニュアル」や「ガイドブック」の集まりです。非常に多くの文書がありますが、製造業、特にOT(制御技術)に関わる方々は、以下の2つを覚えておくとよいでしょう。 SP800-82:

OT/ICS(産業用制御システム)環境に特化したセキュリティガイド。

SP800-171:

政府の重要情報(Controlled Unclassified Information: CUI)を扱う民間企業(サプライヤー)が守るべきセキュリティ要件集。

CMMC (Cybersecurity Maturity Model Certification)2.0

役割: DoD主導 )CMMC2.0は、NISTではなく米国国防総省(DoD)が主導する「認証制度」です。 これは、主にDoDと取引を行う防衛産業(防衛産業基盤)の企業を対象としています。その認証の基礎 として、NIST SP 800-171 (前述の技術ガイド)への準拠が求められており、その準拠レベルを第三者が審査・評価し、「お墨付き」を与える仕組みです。 このように、米国の規制は「政策・法律(CIRCIA, EO)」が要求(What)を掲げ、「NISTの技術標準(CSF, SP800)」が実装方法(How)を示し、「DoDの認証制度(CMMC2.0)」が準拠の証明(Proof)を求める、という重層的な構造になっています。

図2 米国のサイバーセキュリティ政策・規制・標準の関係性 日米欧の規制を貫く「共通言語」とは 第1回の最後に、本連載全体を通底する重要な視点をご提示します。

「米国のCIRCIAやNIST SP 800への対応」と、以前の連載で解説した「欧州のCRAへの対応」。これらは一見、別々の地域規制であり、個別に対応するのは非常に非効率に思えます。

しかし、その要求の本質(リスクアセスメントの実施、セキュリティ・バイ・デザイン、脆弱性管理プロセスの構築、インシデント対応体制の整備など)は、驚くほど共通しています。

この日米欧の規制が共通して求める本質的な要求に、一つのアプローチで応えることを可能にする国際規格 が存在します。

それが、OT/ICSセキュリティのグローバルスタンダードである「IEC 62443」です。

実は、米国のNIST SP800-82(OTガイド)も、欧州のCRA(製品セキュリティ法)も、その多くがIEC 62443の概念や要求事項を下敷きにしています。

したがって、最初から国際規格であるIEC 62443に準拠した開発プロセスと製品設計を構築すること は、結果として米国と欧州、両市場の規制の「最大公約数」を満たす、最も賢明なアプローチの一つと言えるでしょう。

本連載は、CIRCIAやNISTを入り口としながらも、この「IEC 62443」を日米欧の規制を統合的に攻略するための「共通技術文書」として位置づけ、その戦略的な活用法を探っていきます。

まとめ 第1回では、米国市場のニューノーマルを形成する「CIRCIA」と「大統領令EO14028」という2大潮流を概観しました。

CIRCIAは、重要インフラ16分野(製造業の顧客が含まれる可能性大)に対し、インシデント発生後72時間以内の報告を義務付ける法律です。 EO14028は、政府調達を通じて、SBOMの提供やサプライチェーン全体のセキュリティ強化を要求する大統領令です。 そして、これらの政策要求を技術的に実装するための「答え」として、NISTが発行するCSF(枠組み)やSP800シリーズ(技術ガイド)が存在します。 CMMC2.0は、NISTのガイドラインへの準拠を証明するためにDoDが定めた「認証制度」です。 この記事は役に立ちましたか? JavaScriptを有効に設定してからご利用ください

ICS研究所は、製造業のためのセキュリティ認証と人材育成のスペシャリストです。

ICS研究所は、制御システムセキュリティ対策(IEC62443等)の

CIRCIA(米国重要インフラ向けサイバーインシデント報告法) の準備や対応に関する